几维安全发现多家公司感染Petrwrap病毒,威力胜过WannaCry

今年5月份,WannaCry勒索病毒因其惊人的破坏力席卷全球而登上各大媒体头条,在这次病毒事件中,WannaCry影响了150个国家1万多个组织机构。而就在昨日晚间,又一波大规模勒索蠕虫病毒攻击重新席卷全球,多国政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。据莫斯科的网络安全公司Group-IB透露,目前为止,仅俄罗斯和乌克兰两国就有80多家公司被Petrwrap病毒感染。

新一轮比特币勒索蠕虫病毒正在全球疯狂传播

其中受冲击最为严重的当数乌克兰国内各企业,据报道遭遇影响的包括乌克兰中央银行、国家电信、市政地铁以及位于基辅的鲍里斯波尔机场。另外,乌克兰电力供应商Ukrenego公司的系统也受到入侵——不过该公司一位发言人表示电力供应并未受到攻击活动的影响。根据相关报道,包括销售终端机(即POS机)与ATM在内的各类隔离型设备同样受到勒索软件波及。

这款病毒在其它各国同样处于疯狂传播当中。丹麦马士基航运公司报告称其多个站点所使用的系统受到影响,其中包括该公司位于俄罗斯的Damco后勤部门。此病毒还入侵了俄罗斯石油企业Rosneft公司的服务器,但目前尚不清楚所造成的具体损害。在美国方面,已知相关案例——律师事务所DLA Piper的多个美国办事处受到影响。

此次勒索病毒攻击的主角:Petrwrap/Petya

卡巴斯基实验室的一位研究人员将此番肆虐的病毒定名为Petrwrap,并确定其属于该公司于今年3月所发现的Petya勒索软件的变种之一。通过对6月18日收集到的样本进行编译,研究人员发现该病毒在过去一段时间内一直在进行广泛的设备感染。另外,根据最近的VirusTotal扫描,61款杀毒软件当中只有16款能够成功检测到该病毒。

Petrwrap本身似乎属于一款非常简单的勒索软件,与其它传统勒索软件的功能存在很大区别。具体来讲,Petwrap并不会逐个对目标系统上的文件进行加密。

一旦完成感染,该病毒即会利用一条私钥对目标计算机进行加密,且在系统解密之前该设备将无法正常使用。

Petwrap会重启受害者的计算机并加密磁盘驱动器内的主文件表(简称MFT)并渲染主引导记录(简称MBR),进而通过占用物理磁盘上的文件名、大小与位置信息以限制用户对完整系统的正常访问。其中Petwrap替换的MBR代码中包含赎金说明。

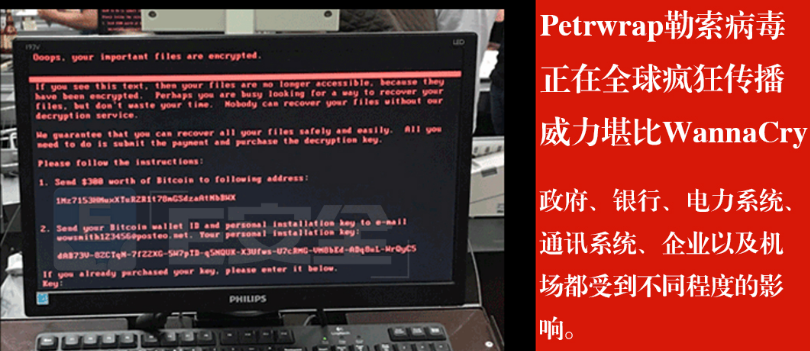

根据Twitter上发布的最新感染截屏内容来看,该勒索软件会显示以下文本,要求用户支付价值300美元的比特币以解密自己的系统。具体内容为:

“如果你看到这段文本,那么您的文件已经因为被加密而无法访问。也许你正忙于寻求恢复文件的方法,但请别浪费自己的时间,没人能在我们不提供解密服务的情况下恢复你的文件。”

为什么Petrwrap勒索病毒的传播速度如此之快?

目前,还不确定Petrwrap快速传播的原因是什么。但据反病毒公司Avira、赛门铁克和一些安全公司也在推特上发文称,这款新型勒索软件利用了与WannaCry相同的“永恒之蓝”安全漏洞,意味着其同样能够在被感染系统之间迅速传播。

“永恒之蓝”安全漏洞于今年4月由影子经纪人组织正式公布,主要影响Windows系统当中的SMB文件共享系统,且业界普遍认定此漏洞由美国国安局所发现并掌握。

微软已经在其所有Windows版本当中修复了这项底层漏洞,但仍有相当一部分未及时进行更新的用户可能受到攻击,且目前已经有多种恶意软件变种利用此项漏洞进行勒索软件传播或者加密货币采矿。

最后也是最令人惊讶的是,尽管WannaCry已经在世界范围内受到广泛关注且解决方案早已出炉,但目前相当一部分企业甚至是大型企业仍然没有为此采取适当的安全措施。

安全提示:如何保护自己免受勒索软件攻击

几维安全建议大家安装微软公司发布的“永恒之蓝”修复补丁,或者是提前做好加密措施,为软件提前做好防护,避免受到勒索软件攻击。几维安全主要为广大用户提供防外挂,防破解,防二次打包等服务,欢迎大家到几维安全官网查阅。