Zoom漏洞曝光,允许任意网站获取Mac摄像头权限

近日,安全研究员Jonathan Leitschuh公开披露了在Mac电脑上Zoom视频会议应用中出现的一个严重零日漏洞。他已经证明,任何网站都可以在安装了Zoom应用的Mac电脑上打开视频通话。

这在一定程度上是可行的,因为Zoom应用在Mac电脑上安装了一个网络服务器用于接收普通浏览器不会接收的请求。

事实上,即便卸载了Zoom, 网络服务器仍会持续存在,并且可以在不需要用户干预的情况下重新安装Zoom。

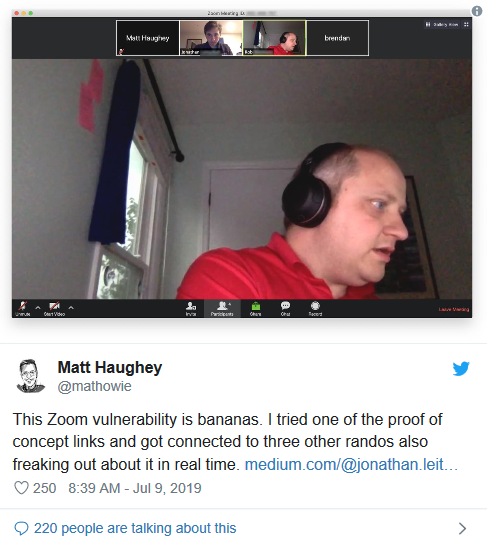

Twitter也有其他用户报告了这个漏洞。

据Leitschuh披露,他在3月底发现了这一漏洞并给这家公司90天时间来解决这个问题,然而最后Zoom似乎并没有做好充足的工作。Chrome和Mozilla团队也都发现了这个漏洞,但由于这不是其浏览器的问题,所以这些开发人员也无能为力。

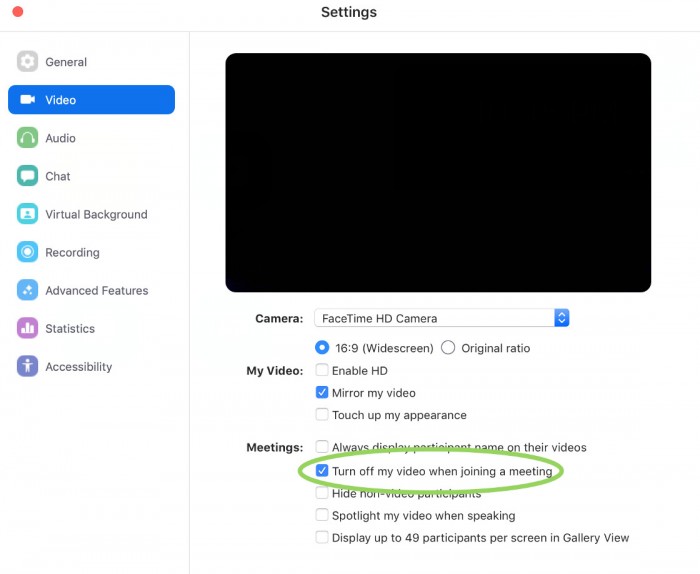

不过目前用户可以自己“修补”这个问题,他们要确保自己的Mac应用是最新的并禁用允许Zoom打开其相机参加会议的设置,见下图:

Zoom 最新回应

7 月 10 日 InfoQ 最新消息,目前 Zoom 已经为解决 Mac 用户的“零日漏洞”紧急推出了修复补丁。在 7 月 9 日凌晨 12 点之前,Zoom 的紧急补丁执行了以下操作:

1. 更新 Zoom 客户端后,完全删除本地 Web 服务器 :停止在 Mac 设备上使用本地 Web 服务器。部署修补程序后,将在 Zoom 用户界面(UI)中提示 Mac 用户更新其客户端。更新完成后,将在该设备上完全删除本地 Web 服务器。

2. 允许用户手动卸载 Zoom:Zoom 菜单栏中添加了一个新选项,允许用户手动和完全卸载 Zoom 客户端,包括本地 Web 服务器。部署修补程序后,将出现一个新的菜单选项,显示“卸载 Zoom”。单击该按钮,将从用户设备中完全删除 Zoom 以及用户保存的设置。

对于多家媒体报道的安全漏洞问题,Zoom 的首席信息安全官理查德法利向外媒 The Verge回应称,“我们的原始立场是安装此「Web 服务器」以使用户无需进行额外点击即可加入会议,我们认为这是正确的决定,这是我们的一些客户的要求。但我们也承认并尊重其他人的观点,他们不希望在本地计算机上安装额外的流程,因此我们决定删除该组件 。”对于另一个关注度较高的问题“在网页内的 iframe 中包含 Zoom 链接”,理查德法利表示,Zoom 不会阻止该功能,因为太多的大型企业客户在他们的 Zoom 软件实现中使用 iframe。

Zoom 官方还表示将在本月晚些时候推出一项更新,让用户可以保存视频通话首选项,以便在加入新通话时网络摄像头可以保持关闭状态。